La seguridad informática se ha convertido en una prioridad esencial para usuarios y empresas por igual. Desde dispositivos cotidianos como neveras y cafeteras hasta coches y termostatos de calefacción, todos están conectados, lo que nos expone a diversas amenazas como phishing, ransomware, cryptolocker, robo de datos e infecciones de virus. A continuación, te presentamos una lista de acciones y buenas prácticas digitales para salvaguardar tu entorno digital y el de tu empresa.

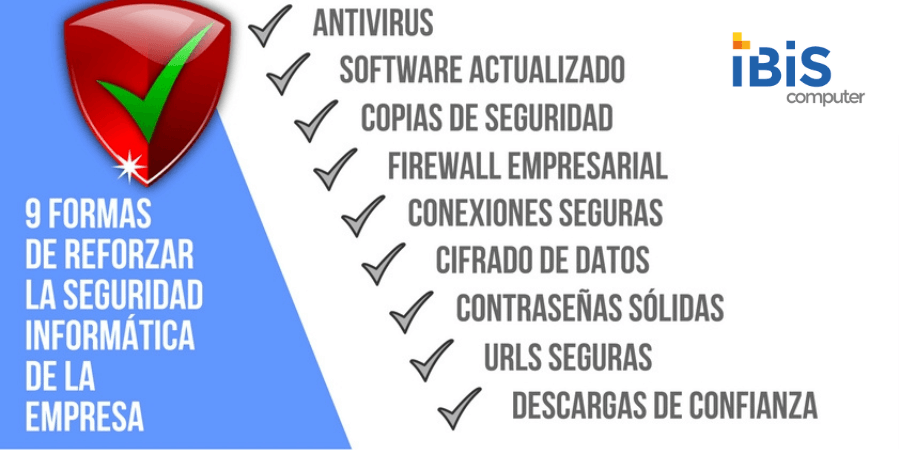

9 Buenas Prácticas de Seguridad Informática

1. Instalar un Antivirus de Calidad

Aunque pueda parecer obvio, es sorprendente encontrar casos en los que no se cuenta con un antivirus instalado. Para sistemas operativos Windows, es crucial utilizar un antivirus actualizado, y opciones como Sophos y GData ofrecen garantías sólidas en este aspecto.

2. Mantener las versiones de los programas actualizadas

En el dinámico mundo de Internet, es vital mantener actualizado todo el software. Semanalmente, se descubren nuevas vulnerabilidades, y las actualizaciones regulares ayudan a cerrar brechas de seguridad. Realizar revisiones periódicas es clave para evitar sorpresas desagradables

3. Implementar un Sistema de Copias de Seguridad

Frente a amenazas que puedan comprometer la seguridad y causar pérdida de datos, contar con un sistema de copias de seguridad efectivo es esencial. StorageCraft es una opción recomendada para esta tarea.

4. Firewall Dedicado para Empresas

La instalación de un firewall físico en la red de una empresa ayuda a monitorizar y filtrar el tráfico de datos. Implementar políticas de bloqueo específicas minimiza los riesgos ante amenazas y ataques. Sophos XG Firewall ha demostrado ser una opción decisiva en este aspecto.

5. Precaución con Conexiones Inalámbricas Públicas

Aunque las conexiones WiFi gratuitas son tentadoras, especialmente en lugares públicos, se debe tener precaución. Conexiones sin contraseña o de baja seguridad pueden ser aprovechadas por usuarios malintencionados para interceptar el tráfico y copiar actividades y contraseñas.

6. Cifrado de Información Importante

Para proteger información sensible, como contratos, datos financieros o desarrollos de productos, se recomienda utilizar aplicaciones de cifrado. Tanto Windows como Mac ofrecen herramientas integradas para esta tarea.

7. Contraseñas Fuertes y Únicas

El uso de contraseñas robustas es fundamental en un entorno digital. Construir contraseñas con combinaciones de minúsculas, mayúsculas, números y caracteres especiales, cambiándolas regularmente, fortalece la seguridad.

8. Acceso Seguro a Sitios Importantes

Evitar acceder a sitios web importantes a través de enlaces o marcadores previene el riesgo de ser redirigido a páginas falsas. Siempre introduce la URL directamente en la barra de direcciones para asegurar que estás en el sitio correcto.

9. Precaución con Descargas de Archivos

Descargar archivos solo de fuentes confiables es crucial. Cualquier archivo de origen malintencionado puede infectar el equipo. Evitar directorios de dudosa reputación y utilizar solo mercados de aplicaciones oficiales en smartphones es una práctica recomendada.

Ibis COmputer: tu aliado en seguridad informática

En Ibis Computer, entendemos la creciente importancia de la seguridad informática en un mundo interconectado. Las amenazas digitales son variadas y constantes, afectando a usuarios domésticos y empresas por igual. Al proporcionarte estas prácticas esenciales, buscamos fortalecer tu entorno digital y garantizar la protección de tus datos.

La instalación de un antivirus confiable, mantener actualizado el software, implementar copias de seguridad efectivas y contar con un firewall dedicado son pasos fundamentales que recomendamos encarecidamente. Nosotros confiamos en soluciones como Sophos y StorageCraft para ofrecer la máxima seguridad a nuestros clientes.

Nuestra misión es ser tu aliado tecnológico, brindándote orientación y herramientas para enfrentar las complejidades de la seguridad digital. Con años de experiencia, hemos comprobado la eficacia de prácticas como el cifrado de información y el acceso seguro a sitios importantes.

Recuerda, la seguridad informática es un compromiso continuo, y en Ibis Computer estamos aquí para ayudarte en cada paso del camino.